Nemucod Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью XOR, а затем требует выкуп от 0.39983 до 4 биткоинов за ключ дешифровки. Точнее, шифруются первые 2048 байт файла, используя 255 байт ключа XOR.

© Генеалогия: Nemucod > Nemucod-AES

К зашифрованным файлам добавляется расширение .crypted.

Начальная активность этого крипто-вымогателя пришлась на март-апрель 2016 г. и продолжалась в течении всего 2016 года.

Записки с требованием выкупа называются:

Decrypted.txt

Decrypt.txt

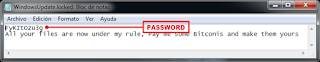

Содержание записки о выкупе:

Attention!

All your documents, photos, databases and other important personal files were encrypted using strong RSA-1024 algorithm with a unique key.

To restore your files you have to pay 0.39983 BTC (bitcoins).

Please follow this manual:

1. Create Bitcoin wallet here: https://blockchain.info/wallet/new

2. Buy 0.39983 BTC with cash, using search here: https://localbitcoins.com/buy_bitcoins

3. Send 0.39983 BTC to this Bitcoin address: ***

4. Open one of the following links in your browser to download decryptor:

http://coseap.it/counter/7ad-***

http://globalautomot i ve.i t/counter/?ad-***

http://angelucci.info/counter/7ad-***

http://www.hoanca.cow/counter/?ad-***

http://bibliotecaatualiza.com.br/counter/7ad-***

5. Run decryptor to restore your files.

PLEASE REMEMBER:

- If you do not pay in 3 days YOU LOOSE ALL YOUR FILES.

- Nobody can help you except us.

- It's useless to reinstall windows, update antivirus software, etc.

- Your files can be decrypted only after you make payment.

- You can find this manual on your desktop (DECRYPT.txt).

Перевод записки на русский язык:

Внимание!

Все ваши документы, фото, базы данных и другие важные личные файлы зашифрованы с использованием алгоритма RSA-1024 с уникальным ключом.

Чтобы восстановить файлы вы должны заплатить 0.39983 BTC (Bitcoins).

Пожалуйста, следуйте данному руководству:

1. Создать Bitcoin-кошелек здесь: https://blockchain.info/wallet/new

2. Купить 0,39983 BTC на деньги, используя поиск здесь: https://localbitcoins.com/buy_bitcoins

3. Переслать 0.39983 BTC на Bitcoin-адрес: ***

4. Открыть одну из следующих ссылок в вашем браузере, чтобы загрузить дешифратор:

http://coseap.it/counter/7ad-***

http://globalautomot i ve.i t/counter/?ad-***

http://angelucci.info/counter/7ad-***

http://www.hoanca.cow/counter/?ad-***

http://bibliotecaatualiza.com.br/counter/7ad-***

5. Запустить дешифратор для восстановления файлов.

ПОЖАЛУЙСТА, ПОМНИТЕ:

- Если вы не платите за 3 дня, то потеряете все свои файлы.

- Никто не может помочь вам, кроме нас.

- Бесполезно заново ставить Windows, обновлять антивирус и т.д.

- Ваши файлы могут быть расшифрованы только после того, как вы сделаете оплату.

- Вы можете найти это руководство на рабочем столе (DECRYPT.txt).

Распространяется с помощью email-спама и вредоносных вложений, в частности через загрузчик Nemucod Trojan.Downloader, рассылаемый злоумышленниками по электронной почте в виде JavaScript-вложения (.js) . Когда пользователь откроет JS-вложение, то JS-скрипт сработает, загрузит на компьютер жертвы и сохранит исполняемый, но пока еще неактивный файл вымогателя в директорию %TEMP%\5021052.exe. Затем скрипт создаёт и запускает CMD-сценарий, содержащий команды, которые будут использоваться для поиска файлов и их целенаправленного шифрования.

JS-исходник Nemucod

Примечательно, что шаги шифрования у Nemucod разделены между двумя программами. Javascript-инсталлеры генерируют различные команды и командные файлы, которые используют загруженные файлы для выполнения процесса шифрования.

После шифрования файлов, CMD-сценарий добавит различные пункты автозапуска в реестре, чтобы ПО вымогателей продолжило работу при следующей загрузке Windows. Когда сценарий закончит работу, он удалит себя с компьютера. После окончании шифрования жертве будет отображена записка с требованием выкупа.

Список файловых расширений, подвергающихся шифрованию:

.3ds, .7z, .accdb, .als, .asm, .aup, .avi, .bas, .blend, .cad, .cdr, .cpp, .cpr, .cpt, .cs, .csv, .doc, .docx, .dsk, .dwg, .eps, .gpg, .gz, .indd, .jpg, .kdb, .kdbx, .lwo, .lws, .m4v, .max, .mb, .mdb, .mdf, .mp4, .mpe, .mpeg, .mpg, .mpp, .npr, .odb, .odm, .odt, .pas, .pdf, .pgp, .php, .ppt, .pptx, .psd, .pub, .rar, .raw, .rtf, .scad, .skp, .sldasm, .slddrw, .sldprt, .ssh, .sxi, .tar, .tif, .tiff, .tsv, .u3d, .vb, .vbproj, .vcproj, .vdi, .veg, .vhd, .vmdk, .wdb, .wmf, .wmv, .xls, .xlsx, .zip (79 расширений).

Файлы, связанные с Ransomware:

Decrypted.txt

Дополнение про вредоносное ПО Nemucod

Вредоносное ПО Nemucod было известно задолго до работы как вымогатель. Так, Nemucod TrojanDownloader может установить на ПК пользователя инфекцию Kovter (см. рисунок ниже) и, возможно, другие вредоносные программы.

Для отдельного удаления этого вредоноса есть специальные инструменты, например, Trojan.Kotver Removal Tool. См. также инструкцию от BleepinComputer по удалению Kovter.

Файлы, связанные с Nemucod Trojan:

%Temp%\502105.txt

%Temp%\5021052.exe

%LocalAppData%\evum\

%LocalAppData%\evum\1QGNQ.2MGvFO

%AppData%\BlastoffCounterpoiseDissimilitude

%AppData%\ForesideDopattaEmpyrean

%AppData%\gangbang.dll

%AppData%\htmlhelp.title.xml

%AppData%\libertine.dll

%AppData%\minimize_hover.png

%AppData%\System.dll

%Desktop%\Decrypt.txt

Записи реестра, связанные с Nemucod Trojan:

HKCU\Software\Classes\.2MGvFO

HKCU\Software\Classes\.2MGvFO\ ayC5

HKCU\Software\Classes\ayC5

HKCU\Software\Classes\ayC5\shell

HKCU\Software\Classes\ayC5\shell\open

HKCU\Software\Classes\ayC5\shell\open\command

HKCU\Software\3c1cee05f3

HKCU\Software\Classes\ayC5\shell\open\command\

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ [unreadable_char]

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Crypted %Temp%\502105.txt

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ [unreadable_char]

Подробные сведения собираются.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

История не отслеживалась.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 25 июня 2016:

Сообщение на сайте Microsoft >>

Записка: DECRYPT.txt

BTC: 1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

Сумма выкупа: 0.43466 BTC

➤ Содержание записки:

ATTENTION!

All your documents, photos, databases and other important personal files

were encrypted using strong RSA-1024 algorithm with a unique key.

To restore your files you have to pay 0.43466 BTC (bitcoins).

Please follow this manual:

1. Create Bitcoin wallet here:

https://blockchain.info/wallet/new

2. Buy 0.43466 BTC with cash, using search here:

https://localbitcoins.com/buy_bitcoins

3. Send 0.43466 BTC to this Bitcoin address:

1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

4. Open one of the following links in your browser to download decryptor:

http://clermontcentralchurch.org/counter/?a=1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

http://glamcook.com/counter/?a=1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

http://lmapp360.com/counter/?a=1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

http://roofsalesmastery.com/counter/?a=1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

http://oneboxcg.com/counter/?a=1ARsYHbkVnkmQfZWizon8U2jky8cTqoaa8

5. Run decryptor to restore your files.

PLEASE REMEMBER:

- If you do not pay in 3 days YOU LOOSE ALL YOUR FILES.

- Nobody can help you except us.

- It`s useless to reinstall Windows, update antivirus software, etc.

- Your files can be decrypted only after you make payment.

- You can find this manual on your desktop (DECRYPT.txt).

Обновление от *** 2016:

Сообщение на форуме >>

Записка: DECRYPT.txt

BTC: 1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

Сумма выкупа: 0.55165 BTC

➤ Содержание записки:

ATTENTION!

All your documents, photos, databases and other important personal files

were encrypted using strong RSA-1024 algorithm with a unique key.

To restore your files you have to pay 0.55165 BTC (bitcoins).

Please follow this manual:

1. Create Bitcoin wallet here:

https://blockchain.info/wallet/new

2. Buy 0.55165 BTC with cash, using search here:

https://localbitcoins.com/buy_bitcoins

3. Send 0.55165 BTC to this Bitcoin address:

1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

4. Open one of the following links in your browser to download decryptor:

http://viktoriaschool.ru/counter/?a=1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

http://tienda-mediterranea.de/counter/?a=1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

http://www.united-systems.it/counter/?a=1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

http://pasargad1007.com/counter/?a=1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

http://www.sateltrack.net/counter/?a=1JJTrgQ7fnLwoQ9LKjVRiUGaUstM2aQqBT

5. Run decryptor to restore your files.

PLEASE REMEMBER:

- If you do not pay in 3 days YOU LOOSE ALL YOUR FILES.

- Nobody can help you except us.

- It`s useless to reinstall Windows, update antivirus software, etc.

- Your files can be decrypted only after you make payment.

- You can find this manual on your desktop (DECRYPT.txt).

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик. Скачать Emsisoft Nemucod Decryptor >>> Подробная инструкция по использованию прилагается. * *

Emsisoft Decryptor for Nemucod >> Write-up from Bleeping Computer >>

Thanks: Fabian Wosar, Michael Gillespie, Lawrence Abrams Andrew Ivanov (author) Emsisoft

© Amigo-A (Andrew Ivanov): All blog articles.