Jolly Roger Ransomware

Keep Calm Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.1 BTC, чтобы вернуть файлы. При этом файлы отправляются на сервер вымогателей. Оригинальное название: Jolly Roger, по использованному изображению. На файле написано: SYD Suspension y Direccion и Liquidacion-Julio-SYD.exe.

© Генеалогия: EDA2 >> Jolly Roger (Keep Calm)

К зашифрованным файлам добавляется расширение .locked

"Весёлый Роджер" на обоях (был использован в шифровальщике)

Активность этого крипто-вымогателя пришлась на начало июля 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

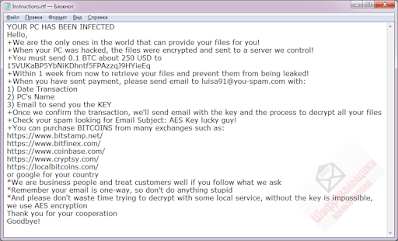

Записка с требованием выкупа называется: Instructions.rtf

Содержание записки о выкупе:

YOUR PC HAS BEEN INFECTED

Hello,

+We are the only ones in the world that can provide your files for you!

+When your PC was hacked, the files were encrypted and sent to a server we control!

+You must send 0.1 BTC about 250 USD to

15VUKaBP5YbNiKDhntf5FPAzzqJ9HYieEq

+Within 1 week from now to retrieve your files and prevent them from being leaked!

+When you have sent payment, please send email to luisa91@you-spam.com with:

1) Date Transaction

2) PC's Name

3) Email to send you the KEY

+Once we confirm the transaction, we'll send email with the key and the process to decrypt all your files

+Check your spam looking for Email Subject: AES Key lucky guy!

+You can purchase BITCOINS from many exchanges such as:

https://www.bitstamp.net/

https://www.bitfinex.com/

https://www.coinbase.com/

https://www.cryptsy.com/

https://localbitcoins.com/

or google for your country

*We are business people and treat customers well if you follow what we ask

*Remember your email is one-way, so don't do anything stupid

*And please don't waste time trying to decrypt with some local service, without the key is impossible, we use AES encryption

Thank you for your cooperation

Goodbye!

Ваш ПК был заражен

Привет,

+ Мы единственные в мире, кто может вернуть вам ваши файлы!

+ Когда ваш компьютер был взломан, файлы были зашифрованы и отправлены на сервер, которым мы управляем!

+ Вы должны отправить 0,1 BTC около 250 долларов США

15VUKaBP5YbNiKDhntf5FPAzzqJ9HYieEq

+ В течение 1 недели с момента получения файлов и предотвращения их утечки!

+ Когда вы отправите платеж, отправьте письмо на адрес luisa91@you-spam.com:

1) Дата платежа

2) Имя ПК

3) Email, чтобы отправить вам ключ

+ Как только мы подтвердим платёж, мы отправим email с ключом и процесс для дешифрования всех ваших файлов

+ Проверьте свой спам, ищите Email Subject: AES Key lucky guy!

+ Вы можете приобрести BITCOINS на многих биржах, таких как:

xxxxs://www.bitstamp.net/

xxxxs://www.bitfinex.com/

xxxxs://www.coinbase.com/

xxxxs://www.cryptsy.com/

xxxxs://localbitcoins.com/

Или гуглите для вашей страны

* Мы деловые люди и хорошо обращаемся с клиентами, если вы следите за тем, что мы просим

* Помните, что ваша электронная почта в одну сторону, так что не делайте ничего глупого

* И, пожалуйста, не тратьте время на попытку расшифровки с помощью некоторой локальной службы, без ключа невозможно, мы используем шифрование AES

Спасибо за ваше сотрудничество

До свидания!

Информатором жертвы также выступает изображение, встающее обоями рабочего стола:

Содержание текста с обоев:

KEEP CALM AND RECOVER YOUR FILES

Read Instructions.rtf

Перевод текста на русский язык:

СОХРАНЯЙТЕ СПОКОЙСТВИЕ И ВЕРНЁТЕ СВОИ ФАЙЛЫ

Читайте Instructions.rtf

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.3df8, .3gp2, .accdb, .adpb, .amxx, .ascx, .ashx, .asmx, .bmp, .cctor, .ctor, .ddcx, .disk, .divx,

.djvu, .docm, .docx, .dotm, .dotx, .exe, .exif, .gthr, .gzig, .html, .indd, .itdb,

.java, .jfif, .jiff, .jpeg, .mbox, .mpeg, ,pdf, .potm, .potx, .ppsm, .ppsx, .pptm, .pptx,

.rsrc, .shar, .tax2013, .tax2014, .tbz2, .text, .thmx, .upoi, .wave, .wdgt, .wma, .wmdb,

.wmmp, .xlam, .xlsb, .xlsm, .xlsx, .xltx, .xlwx, .xvid, .zipx (60 расширений).

Это документы MS Office, PDF, текстовые файлы, базы данных, фотографии, видео и прочие типы файлов.

Файлы, связанные с этим Ransomware:

liquidacion-julio-sydwfdp.scr.exe

Instructions.rtf

wall.jpg

Расположения:

\Desktop\Instructions.rtf

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

luisa91@you-spam.com

185.145.128.160:80 (Нидерланды)

xxxx://185.145.128.160/troll-100/instructions-ca.txt

xxxx://185.145.128.160/troll-100/savekey.php

xxxx://185.145.128.160/troll-100/createkeys.php

xxxx://185.145.128.160/troll-100/wall.jpg

xxxx://all400pples.org.in/

xxxx://all400pples.org.in/kjosh/fre.php

xxxx://www.all400pples.org.in/

xxxx://www.all400pples.org.in/doitone/fre.php

xxxx://www.all400pples.org.in/molina/fre.php

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Вариант от 31 августа 2017:

Сообщение >>

Email: michonne.027@fake-box.com

Испанская локализация крипто-вымогателя.

Результаты анализов: VT

Скриншоты >>

Вариант от 3 июня 2022:

С использованием Chaos Ransomware.

Email: anonymoux@dnmx.org

Файл: Complaint document.exe

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support Video review

Thanks: MalwareHunterTeam GrujaRS Karsten Hahn *

© Amigo-A (Andrew Ivanov): All blog articles.