Facebook HT Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название. На файле написано: Facebook и Facebook Official. Добавление HT от меня, чтобы сразу было видно родство с HiddenTear.

Это не имеет никакого отношения к социальной сети Facebook!!!

К зашифрованным файлам добавляется расширение .Facebook

Активность этого крипто-вымогателя пришлась на начало июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

В мае 2018 года был вымогатель, который также использовал название Facebook. Я назвал тогда FBLocker Ransomware.

Запиской с требованием выкупа выступает экран блокировки:

oops Your files are encrypted.

Please click the button that says "How to decrypt my files"

191RK3m897XbQqX7rSieYNqNFmJLorKpuP

button [How to Decrypt your files.]

button [Give me back my files!]

Перевод текста на русский язык:

Упс Ваши файлы зашифрованы.

Нажмите кнопку с надписью "How to decrypt my files"

191RK3m897XbQqX7rSieYNqNFmJLorKpuP

кнопка [How to decrypt my files.]

кнопка [Верните мои файлы!]

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Facebook.exe

<random>.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 191RK3m897XbQqX7rSieYNqNFmJLorKpuP

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 30 ноября 2018:

Пост в Твиттере >>

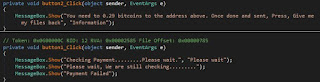

Текстовой записка с требованием выкупа нет. Вместо него появляется сообщение с суммой выкупа.

Содержание текста о выкупе:

You need to 0.29 bitcoins to the address above. Once done and sent, Press, Give me my files back

Information

Перевод текста на русский язык:

Вам нужно 0.29 биткойна по адресу выше. После этого и отправки, жмите, Верните мне мои файлы

Информация

Информатором жертвы также является экран блокировки.

oops Your files are encrypted.

Please click the button that says "How to decrypt my files"

[191RK3m897XbQqX7rSieYNqNFmJLorKpuP]

[How to Decrypt your files.]

[Give me back my files!]

Перевод текста с экрана:

упс Ваши файлы зашифрованы.

Нажмите кнопку с надписью "Как расшифровать мои файлы"

[191RK3m897XbQqX7rSieYNqNFmJLorKpuP]

[Как расшифровать ваши файлы.]

[Верните мне мои файлы!]

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID under HiddenTear) Write-up, Topic of Support *

Thanks: Karsten Hahn, MalwareHunterTeam Andrew Ivanov (article author) *

© Amigo-A (Andrew Ivanov): All blog articles.