Результаты анализов: VT + HA + IA + VMR

Обновление от 1-2 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .besub

Номер версии в ID: 110

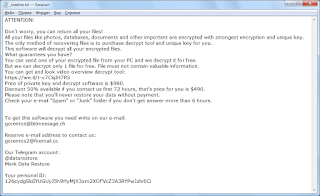

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Результаты анализов: VT

Обновление от 5 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .cezor

Номер версии в ID: 111

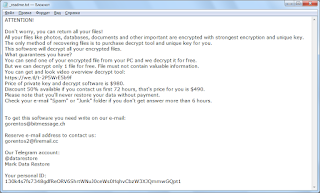

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 8-9 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .lokas

Номер версии в ID: 112

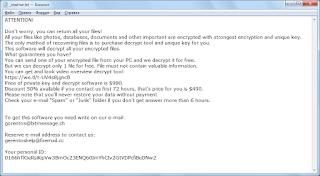

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 11 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .godes

Номер версии в ID: 113

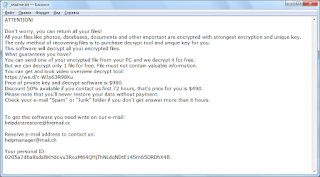

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

URL: hxxx://bronze2.hk/tesptc/penelop/***

hxxx://bronze1.hk/***

Результаты анализов: VT + VMR

Обновление от 15 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .budak

Номер версии в ID: 114

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 16-18 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .vusad

Номер версии в ID: 115

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 17 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .herad

Номер версии в ID: 116

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 17 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .berosuce

Номер версии в ID: 117

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 18 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .gehad

Номер версии в ID: 118

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 18 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .gusau

Номер версии в ID: 119

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

URL: hxxx://bruze2.ug/***

Результаты анализов: VT + VMR

Обновление от 18 июля 2019:

Сообщение >>

Пост на форуме >>

Топик на форуме >>

Расширение: .madek

Номер версии в ID: 120

Записка: _readme.txt

Email: gorentos@bitmessage.ch, varasto@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 20 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .tocue

Номер версии в ID: 122

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 21 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .darus

Номер версии в ID: 121

Записка: _readme.txt

Email: gorentos@bitmessage.ch, ???

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 22 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .lapoi

Номер версии в ID: 123

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 22 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .todar

Номер версии в ID: 124

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 23 июля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .dodoc

Номер версии в ID: 125

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 24 июля 2019:

Сообщение >>

Номер версии в ID: 126

Расширение: .bopador

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 24 июля 2019:

Сообщение >>

Расширение: .novasof

Номер версии в ID:127

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 26 июля 2019:

Сообщение >>

Расширение: .ntuseg

Номер версии в ID:128

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 27 июля 2019:

Сообщение >>

Расширение: .ndarod

Номер версии в ID:129

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 29 июля 2019:

Сообщение >>

Расширение: .access

Номер версии в ID: 130

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + VMR

Обновление от 30 июля 2019:

Сообщение >>

Сообщение >>

Расширение: .format

Номер версии в ID: 131

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Telegram account: @datarestore Mark Data Restore

Результаты анализов: VT + HA + VMR + AR

URL Malware: hxxx://dell1.ug/***

Обновление от 30 июля 2019:

Пост на форуме >>

Сообщение >>

Пост на форуме >>

Расширение: .nelasod

Номер версии в ID: 132

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 31 июля 2019:

Пост на форуме >>

Сообщение >>

Расширение: .mogranos

Номер версии в ID: 133

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 1-2 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .cosakos

Номер версии в ID: 134

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 2 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .nvetud

Номер версии в ID: 135

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 2 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .lotej

Номер версии в ID: 136

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 2 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .kovasoh

Номер версии в ID: 137

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 5 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .prandel

Номер версии в ID: 138

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 5 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .zatrov

Номер версии в ID: 139

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 6 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .masok

Номер версии в ID: 140

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 6 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .brusaf

Номер версии в ID: 141

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 8 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .londec

Номер версии в ID: 141 (да, почему-то не 142)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 11 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .krusop

Номер версии в ID: 143

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 12 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .mtogas

Номер версии в ID: 144

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 13 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .nasoh

Номер версии в ID: 145

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 13 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .coharos

Номер версии в ID: 146 (0146)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 14 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .nacro

Номер версии в ID: 147

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 16 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .pedro

Номер версии в ID: 148

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 17 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .nuksus

Номер версии в ID: 149

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + AR + VT

Обновление от 18 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .vesrato

Номер версии в ID: 150

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 20 августа 2019:

Пост на форуме >>

Пост на форуме >>

Сообщение >>

Расширение: .cetori

Номер версии в ID: 151

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 20 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .masodas

Номер версии в ID: 151

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 22 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: ***

Номер версии в ID: 152

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 22 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .stare

Номер версии в ID: 153

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR

Обновление от 24 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .carote

Номер версии в ID: 154

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR + AR

Обновление от 25 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .shariz

Номер версии в ID: 155

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gorentos2@firemail.cc

Результаты анализов: VT + VMR + AR

Обновление от 25 августа 2019:

Шифрование было изменено. Поэтому теперь STOP-Decrypter не может расшифровать файлы. Во всяком случае, пока не может.

Для тех случаев, когда шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке + >>

Пост на форуме >>

Пост на форуме >>

Сообщение >>

Сообщение >>

Расширение: .gero

Номер версии в ID: 156 (0156)

Записка: _readme.txt

URL: dell1.ug

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT + VT + VT

Обновление от 27 августа 2019:

Пост на форуме >>

Сообщение >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке + >>

Расширение: .hese

Номер версии в ID: 157 (0157)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT

Обновление от 28 августа 2019:

Пост на форуме >>

Сообщение >>

Расширение: .xoza

Номер версии в ID: 158 (0158)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VMR

Обновление от 2-3 августа 2019:

Пост на форуме >>

Сообщение >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >>

Расширение: .seto

Номер версии в ID: 159 (0159)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

URL video overview decrypt tool:

hxxxs://we.tl/t-yKBR9rlo6R

hxxxs://gofile.io/***

Результаты анализов: VT + VT + VT

Обновление от 3-4 сентября 2019:

Сообщение >>

Пост на форуме >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке + >>

Расширение: .peta

Номер версии в ID: 160 (0160)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Обновление от 5 сентября 2019:

Сообщение >>

Пост на форуме >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке + >>

Расширение: .moka

Номер версии в ID: 161 (0161)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT

Обновление от 9 сентября 2019:

Сообщение >>

Сообщение >>

Пост на форуме >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке + >>

Расширение: .meds

Номер версии в ID: 162

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT + VT + VT + VT

Обновление от 15 сентября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .kvag

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >> + >>

Номер версии в ID: 163 (0163)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VMR + VT + VT

Обновление от 17 сентября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .domn

Номер версии в ID: 164 (0164)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT + VT + VT + VT

Malware URLs:

hxxx://dell1.ug/files/cost/***

hxxx://interfaithretreats.net/***

Обновление от 21 сентября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .karl

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >>

Номер версии в ID: 165 (0165)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VMR

Обновление от 23 сентября 2019:

Сообщение >>

Пост на форуме >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >>

Расширение: .nesa

Номер версии в ID: 166 (0166)

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT

Обновление от 29 сентября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .boot

Номер версии в ID: 167 (0167)

Пример ID: 0167A73uHsdfs891cVIoy5Qlf7gx5o8J8Rb21M51plKu9Fm5FCghrLq

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentoshelp@firemail.cc

Результаты анализов: VT + VT

Обновление от 2 октября 2019:

Сообщение >>

Пост на форуме >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >>

Расширение: .noos

Номер версии в ID: 168 (0168)

Пример ID: 0168Hhhsd6ydP1bsd6TfaKPtRqUuDJqW6WKc8W21ohh1Fbp0REA0Iz1

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentosrestore@firemail.cc

Результаты анализов: VT + VMR

Обновление от 1-2 октября 2019:

Сообщение >>

Пост на форуме >>

Пост на форуме >>

Расширение: .kuub

Номер версии в ID: 169 (0169)

Пример ID: 0169HydPhhsdNu07xVPbAYdhVxRiFcfZrdxMmK8tj98YtV09GpgL

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentosrestore@firemail.cc

Результаты анализов: VT + VMR

Обновление от 5 октября 2019:

Сообщение >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >>

Расширение: .reco

Номер версии в ID: 170 (0170)

Пример ID: 0170Hf73y87gsoarWG3LbaElDn092UOS6IvTvgT0Fx6XWoX9zoxSB

Записка: _readme.txt

Email: gorentos@bitmessage.ch, gerentosrestore@firemail.cc

Результаты анализов: VT + VT

Обновление от 7 октября 2019:

Сообщение >>

Пост на форуме >>

Если шифрование было сделано с помощью оффлайн-ключа, можно использовать дешифровщик по ссылке >>

Расширение: .bora

Номер версии в ID: 171 (0171)

Пример ID: 0171mHffOe9i9yrZqk4KycMHjhJ8ROkjt88lc5Uptkrw1Ofq3

Пример ID: 0171mHffO5PgpqzSRFybNF0LZtqlVNz33TBxgWe7qo9cu9Nt1

Записка: _readme.txt

Email: gorentos@bitmessage.ch, amundas@firemail.cc

Результаты анализов: VT + VT

Обновление от 15-16 октября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .leto

Номер версии в ID: 172 (0172)

Пример ID: 0172au5ewgSYfg72yLPMpAQroN0dKOs3a8xmHSQszSyZhuZdcsletot1

Записка: _readme.txt

Email: gorentos@bitmessage.ch, amundas@firemail.cc

Результаты анализов: VT

Обновление от 21 октября 2019:

Сообщение >>

Расширение: .nols

Номер версии в ID: 173 (0173)

Пример ID: 0173HfgZPaqu1khEKiC2vLQGY1odGc9O7BKepbfURA1wlryvB

Записка: _readme.txt

Email: gorentos@bitmessage.ch, amundas@firemail.cc

Результаты анализов: VT

Обновление от 21 октября 2019:

Сообщение >>

Расширение: .werd

Номер версии в ID: 174 (0174)

Пример ID: 0174HfghPaEZqu1kKiCG2vLQYGc91odO7BbfURAKep1wyvlrB

Записка: _readme.txt

Email: gorentos@bitmessage.ch, amundas@firemail.cc

Результаты анализов: VT

Обновление от 25 октября 2019:

Сообщение >>

Расширение: .coot

Номер версии в ID: 175 (0175)

Пример ID: 0175HfPaEghZk1oKQYGiCGqu12vLc9dO7BbfURAKep1wyvlrB

Записка: _readme.txt

Email (новые): salesrestoresoftware@firemail.cc, salesrestoresoftware@gmail.com

Результаты анализов: VT + HA + IA + AR + AR

Обновление от 25 октября 2019:

Сообщение >>

Расширение: .derp

Номер версии в ID: 176 (0176)

Пример ID: 0176Asd374y5iuhldciTvqeCet2o4ypDILokIF7c1xkE0FLtplPBhRsPX

Записка: _readme.txt

Email: salesrestoresoftware@firemail.cc, salesrestoresoftware@gmail.com

Результаты анализов: VT

Обновление от 29 октября 2019:

Сообщение >>

Расширение: .nakw

Записка: _readme.txt

Номер версии в ID: 177 (0177)

Пример ID: 0177yTsgdPgdakFTtwmXvqdOCzYblLAI8Rw1PXQ7hzVfLqfX5rian

Email: salesrestoresoftware@firemail.cc, salesrestoresoftware@gmail.com

Еще текстовые файлы: bowsakkdestx.txt, personalid.txt

Результаты анализов: VT

Обновление от 2 ноября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .meka

Записка: _readme.txt

Номер версии в ID: 178 (0178)

Пример ID: 0178Asd374y5iuhlduxTOeBiz9cX5kK5QMGcE2ybA0QByh4owcqjslcrn

Email: salesrestoresoftware@firemail.cc, salesrestoresoftware@gmail.com

Результаты анализов: VT

Обновление от 3 ноября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .toec

Записка: _readme.txt

Номер версии в ID: 179 (0179)

Пример ID: 0179Asd374y5iuhld0nqZpqFUkhO7jCaJOqgN19Pa0PX78dyKB3MD4eLV

Email: salesrestoresoftware@firemail.cc, salesrestoresoftware@gmail.com

Результаты анализов: VT

Обновление от 7 ноября 2019:

Сообщение >>

Топик на форуме >>

Расширение: .mosk

Записка: _readme.txt

Email: restoredatahelp@firemail.cc, gorentos@bitmessage.ch

Номер версии в ID: 180 (0180)

Результаты анализов: VT + VMR

Обновление от 6 ноября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .lokf

Записка: _readme.txt

Email: restoredatahelp@firemail.cc, gorentos@bitmessage.ch

Номер версии в ID: 181 (0181)

Результаты анализов: VT + VMR

Malware URL:

hxxx://ring1.ug/files/penelop/***

Обновление от 12 ноября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .peet

Записка: _readme.txt

Email: restorefiles@firemail.cc, gorentos@bitmessage.ch

Номер версии в ID: 182 (0182)

Результаты анализов: VT + VMR

Обновление от 13 ноября 2019:

Сообщение >>

Топик на форуме >>

Пост на форуме >>

Расширение: .grod

Записка: _readme.txt

Email: restorefiles@firemail.cc, gorentos@bitmessage.ch

Номер версии в ID: 183 (0183)

Результаты анализов: VT + VMR

Обновление от 18 ноября 2019:

Сообщение >>

Топик на форуме >>

Пост на форуме >>

Расширение: .mbed

Записка: _readme.txt

Email: restorealldata@firemail.cc, gorentos@bitmessage.ch

Номер версии в ID: 184 (0184)

Результаты анализов: VT + VT + VT + VT + VT

Обновление от 18 ноября 2019:

Сообщение >>

Топик на форуме >>

Пост на форуме >>

Расширение: .kodg

Записка: _readme.txt

Email: restorealldata@firemail.cc, gorentos@bitmessage.ch

Номер версии в ID: 185 (0185)

Результаты анализов: VT + VT

Обновление от 23 ноября 2019:

Сообщение >>

Топик на форуме >>

Расширение: .zobm

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 186 (0186)

Результаты анализов: VT + VT + AR + HA + IA

Обновление от 24 ноября 2019:

Сообщение >>

Топик на форуме >>

Расширение: .rote

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 187 (0187)

Результаты анализов: VT + VMR

Обновление от 29 ноября 2019:

Сообщение >>

Топик на форуме >>

Расширение: .msop

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 188 (0188)

Результаты анализов: VT + IA / VT

Обновление от 29 ноября 2019:

Сообщение >>

Пост на форуме >>

Расширение: .hets

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 189 (0189)

Результаты анализов: VT + VT

Обновление от 5 декабря 2019:

Сообщение >>

Топик на форуме >>

Топик на форуме >>

Расширение: .righ

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 190 (0190)

Результаты анализов: VT + VMR

Обновление от 7 декабря 2019:

Сообщение >>

Пост на форуме >>

Расширение: .gesd

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 191 (0191)

Результаты анализов: VT + VMR

Обновление от 10 декабря 2019:

Сообщение >>

Пост на форуме >>

Расширение: .merl

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 192 (0192)

Результаты анализов: VT + VT + VT + VT + VT + VT + VT

Обновление от 14 декабря 2019:

Сообщение >>

Пост на форуме >>

Расширение: .mkos

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 193 (0193)

Результаты анализов: VT + VMR

Обновление от 15 декабря 2019:

Сообщение >>

Пост на форуме >>

Расширение: .nbes

Записка: _readme.txt

Email: datarestorehelp@firemail.cc, datahelp@iran.ir

Номер версии в ID: 194 (0194)

Результаты анализов: VT + VMR

Обновление от 21 декабря 2019:

Сообщение >>

Сообщение >>

Расширение: .piny

Расширение: .redl

Записка: _readme.txt

Email: helpmanager@firemail.cc, helpmanager@iran.ir

Номера версий в ID: 195 (0195), 196 (0196)

Результаты анализов: VT + VT + VT

=== 2020 ===

Обновление от 17-18 января 2020:

Сообщение >>

Сообщение >>

Расширение: .kodc

Расширение: .nosu

Записка: _readme.txt

Email: helpmanager@firemail.cc, helpmanager@iran.ir

Номера версий в ID: 197 (0197)

URL: hxxx://ring2.ug/files/cost/***

hxxx://barjamanis.com/***

Результаты анализов: VT

Обновление от 21 января 2020:

Топик на форуме >>

Расширение: .kodc

Записка: _readme.txt

Email: helpmanager@firemail.cc, helpmanager@iran.ir

Номер версиb в ID: 198 (0198)

Результаты анализов: VT + VMR

Обновление от 23 января 2020:

Топик на форуме >>

Сообщение >>

Сообщение >>

Расширения: .reha, .topi

Записка: _readme.txt

Email: helpmanager@firemail.cc, helpmanager@iran.ir

Номер версии в ID: 199 (0199), 200 (0200)

URL-Malware: hxxx://ring2.ug/***

URL-Malware: hxxx://biderkomoso.com/***

Результаты анализов (.reha): VT + VT + VT + VT

Результаты анализов (.topi): VT + VT + VT + VMR

Обновление от 29 января 2020:

Сообщение >>

Сообщение >>

Расширения: .npsg, .btos

Записка: _readme.txt

Email: helpmanager@firemail.cc, helpmanager@iran.ir

Номер версии в ID: 201 (0201), 202 (0202)

Результаты анализов: VT + VMR / VT

Обновление от 31 января 2020:

Сообщение >>

Сообщение >>

Расширение: .repp, .alka

Записка: _readme.txt

Email: helpmanager@firemail.cc, helpmanager@iran.ir

Malware-URL: hxxx://vizk1.ug/***

Malware-URL: hxxx://katananestwate.com/***

Номер версии в ID: 203 (0203), 204 (0204)

Результаты анализов: VT + VT + VT / VT + VT + VT + VT

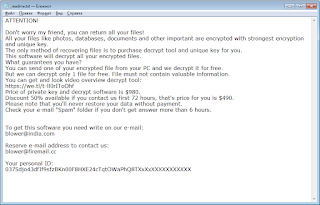

Обновление от 7 февраля 2020:

Сообщение >>

Расширение: .bboo

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 205 (0205)

Результаты анализов: VT + VT + VT

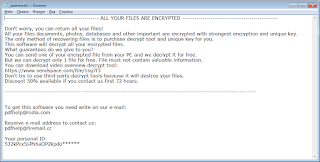

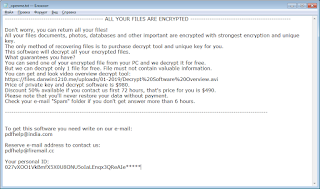

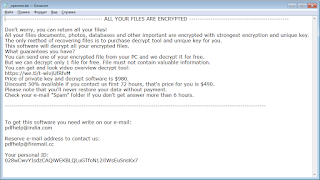

Записка о выкупе и ответное письмо вымогателей прилагаются.

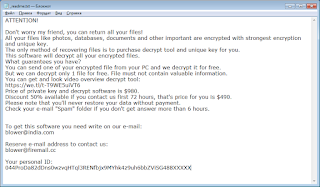

Обновление от 13 февраля 2020:

Сообщение >>

Расширение: .rooe

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

URL-Malware: hxxx://vizk2.ug/***

Номер версии в ID: 206 (0206)

Результаты анализов: VT

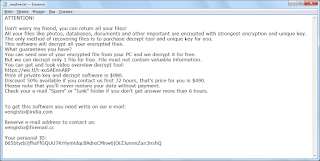

Обновление от 13 февраля 2020:

Сообщение >>

Сообщение >>

Расширение: .mmnn, .ooss

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

URL-Malware: hxxx://mohd1.ug/***

Номер версии в ID: 207 (0206), 208 (0208)

Результаты анализов: VT

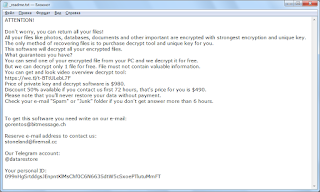

Обновление от 18 февраля 2020:

Сообщение >>

Расширение: .mool

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 209 (0209)

Результаты анализов: VT

Обновление от 19 февраля 2020:

Сообщение >>

Расширение: .nppp

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 210 (0210)

Результаты анализов: VT + VT + VT

Обновление от 1 марта 2020:

Сообщение >>

Расширение: .rezm

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Malware URL: hxxx://mopg.top/***

hxxx://precambrianera.com/***

Регистратор доменов: 101domain.ua

Номер версии в ID: 211 (0211)

Результаты анализов: VT

Обновление от 6 марта 2020:

Сообщение >>

Расширение: .lokd

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 212 (0212)

Результаты анализов: VT

Обновление от 8 марта 2020:

Сообщение >>

Расширение: .foop

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 213 (0213)

Результаты анализов: VT

Обновление от 15 марта 2020:

Сообщение >>

Расширение: .remk

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 214 (0214)

Результаты анализов: VT + VMR

Обновление от 21 марта 2020:

Сообщение >>

Пост на форуме >>

Расширение: .npsk

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 215 (0215)

Malware URL: hxxx://nokd.top/***

Malware URL: hxxx://archessee.com/***

Результаты анализов: VT + VMR

Обновление от 26 марта 2020:

Сообщение >>

Пост на форуме >>

Расширение: .opqz

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 216 (0216)

Результаты анализов: VT + VMR

Обновление от 30 марта 2020:

Сообщение >>

Топик на форуме >>

Расширение: .mado

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 217 (0217)

Malware-URL: hxxx://budf.top/files/penelop/***

Результаты анализов: VT + VMR / VT

Обновление от 5 апреля 2020:

Сообщение >>

Топик на форуме >>

Расширение: .jope

Записка: _readme.txt

Email: helpdatarestore@firemail.cc, helpmanager@mail.ch

Номер версии в ID: 218 (0218)

Результаты анализов: VT + VMR

Обновление от 8 апреля 2020:

Сообщение >>

Расширение: .mpaj

Записка: _readme.txt

Email: helpmanager@mail.ch, helpdatarestore@firemail.cc

Номер версии в ID: 219 (0219)

Malware-URL: hxxx://blvd.top/files/penelop/***

Результаты анализов: VT + VMR

Обновление от 14 апреля 2020:

Сообщение >>

Расширение: .lalo

Записка: _readme.txt

Email: helpmanager@mail.ch, helpdatarestore@firemail.cc

Номер версии в ID: 220 (0220)

Результаты анализов: VT + VMR

Обновление от 21 апреля 2020:

Сообщение >>

Расширение: .lezp

Записка: _readme.txt

Email: helpmanager@mail.ch, helpdatarestore@firemail.cc

Номер версии в ID: 221 (0221)

Результаты анализов: VT + VMR

Обновление от 25 апреля 2020:

Сообщение >>

Расширение: .qewe

Записка: _readme.txt

Email: helpmanager@mail.ch, helpdatarestore@firemail.cc

Номер версии в ID: 222 (0222)

Malware-URLs: hxxx://akbz.top/files/penelop/***

hxxx://evergladsea.com/***

Результаты анализов: VT + TG / VT

Обновление от 1 мая 2020: ⚑

Сообщение >>

Расширение: .mpal

Записка: _readme.txt

Email: helpmanager@mail.ch, helpdatarestore@firemail.cc

Номер версии в ID: 223 (0223)

Результаты анализов: VT

Обновление от 7 мая 2020:

Сообщение >>

Расширение: .sqpc

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 224 (0224)

Malware-URLs:

hxxx://akbz.top/files/penelop/***

hxxx://chumashpeople.com/***

Результаты анализов: VT + VMR + MS + TG

Обновление от 12 мая 2020:

Сообщение >>

Расширение: .mzlq

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 225 (0225)

Malware-URLs:

hxxx://akbz.top/files/penelop/***

hxxx://naukluftp.com/***

Результаты анализов: VT + TG / VT

Обновление от 16 мая 2020:

Топик на форуме >>

Сообщение >>

Расширение: .koti

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 226 (0226)

URL: hxxx://hireporters.com/***

hxxx://cjto.top/files/penelop/***

Результаты анализов: VT

Обновление от 21 мая 2020:

Сообщение >>

Расширение: .covm

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 227 (0227)

Обновление от 27 мая 2020:

Сообщение >>

Расширение: .pezi

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 228 (0228)

Обновление от 1 июня 2020:

Сообщение >>

Расширение: .nlah

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 229 (0229)

Результаты анализов: VT + IA / VT + IA

Обновление от 5 июня 2020:

Сообщение >>

Расширение: .kkll

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 230 (0230)

Malware-URLs: hxxx://cjto.top/files/penelop/***

hxxx://balalbalalska.com/***

Результаты анализов: VT + IA

Обновление от 7 июня 2020:

Сообщение >>

Пост на форуме >>

Расширение: .zwer

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 231 (0231)

Результаты анализов: VT

Обновление от 11 июня 2020:

Сообщение >>

Топик на форуме >>

Расширение: .nypd

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@firemail.cc

Номер версии в ID: 232 (0232)

Результаты анализов: VT

Обновление от 15 июня 2020:

Сообщение >>

Сообщение >>

Расширение: .usam

Расширение: .tabe

Записка: _readme.txt

Email: helpmanager@mail.ch

Номера версий в ID: 233 (0233), 234 (0234),

Результаты анализов (.tabe): VT + VMR + IA

Обновление от 17 июня 2020:

Сообщение >>

Расширение: .vawe

Записка: _readme.txt

Email: helpmanager@mail.ch

Номер версии в ID: 235 (0235)

Результаты анализов: VT

Обновление от 23 июня 2020:

Сообщение >>

Сообщение >>

Расширение: .moba

Расширение: .pykw

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номера версий в ID: 236 (0236), 237 (0237)

Результаты анализов (.pykw): VT + IA

Обновление от 29 июня 2020:

Сообщение >>

Расширение: .zida

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 238 (0238)

Результаты анализов: VT

Обновление от 5 июля 2020:

Пост на форуме >>

Сообщение >>

Расширение: .maas

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 239 (0239)

Результаты анализов: VT

Обновление от 13 июля 2020:

Сообщение >>

Сообщение >>

Пост на форуме >>

Расширение: .repl

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 240 (0240)

Результаты анализов: VT + TG + IA + VMR

Обновление от 17 июля 2020:

Сообщение >>

Расширение: .kuus

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 241 (0241)

Результаты анализов: VT

Обновление от 23 июля 2020:

Сообщение >>

Расширение: .erif

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 242 (0242)

Результаты анализов: VT

Обновление от 28 июля 2020:

Сообщение >>

Расширение: .kook

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 243 (0243)

Результаты анализов: VT

Обновление от 2 августа 2020:

Топик на форуме >>

Сообщение >>

Расширение: .nile

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 244 (0244)

Результаты анализов: VT

Обновление от 9 августа 2020:

Сообщение >>

Расширение: .oonn

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 245 (0245)

Результаты анализов: VT + IA

Обновление от 14 августа 2020:

Сообщение >>

Расширение: .vari

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 246 (0246)

Результаты анализов: VT + IA

Обновление от 25 августа 2020:

Сообщение >>

Расширение: .boop

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 247 (0247)

Результаты анализов: VT + IA

Обновление от 5 сентября 2020:

Сообщение >>

Расширение: .geno

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 248 (0248)

Результаты анализов: VT + IA

Обновление от 5-6 сентября 2020:

Расширение: .kasp

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 249 (0249)

Результаты анализов:

VT + IA Обновление от 10 сентября 2020:

Расширение: .ogdo

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 250 (0250)

Обновление от 15 сентября 2020:

Расширение: .npph

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 251 (0251)

Обновление от 20 сентября 2020:

Расширение: .kolz

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 252 (0252)

Результаты анализов: VT + IA

Обновление от 25 сентября 2020:

Расширение: .copa

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 253 (0253)

Результаты анализов: VT + IA

Обновление от 30 сентября 2020:

Расширение: .lyli

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 254 (0254)

Результаты анализов: VT + IA

Обновление от 5 октября 2020:

Расширение: .moss

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

URL: hxxx://cjto.top/***

Номер версии в ID: 255 (0255)

Обновление от 12 октября 2020:

Расширение: .foqe

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 256 (0256)

Результаты анализов: VT + IA + VMR

Обновление от 16 октября 2020:

Расширение: .mmpa

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 257 (0257)

Результаты анализов: VT + IA + VMR

Обновление от 18 октября 2020:

Расширение: .efji

Записка: _readme.txt

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 258 (0258)

Результаты анализов: VT + IA + VMR

Обновление от 27 октября 2020:

Расширение: .iiss

Номер версии в ID: 259 (0259)

Обновление от 29 октября 2020:

Расширение: -

Номер версии в ID: 260 (0260)

Результаты анализов: VT

Обновление от 29 октября 2020:

Расширение: .jdyi

Номер версии в ID: 261 (0261)

Результаты анализов: VT

Обновление от 4 ноября 2020:

Расширение: .vpsh

Номер версии в ID: 262 (0262)

Обновление от 10 ноября 2020:

Расширение: .agho

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Номер версии в ID: 263 (0263)

Результаты анализов: VT

Обновление от 13 ноября 2020:

Расширение: .vvoa

Номер версии в ID: 264 (0264)

Обновление от 16 ноября 2020:

Расширение: .epor

Номер версии в ID: 265 (0265)

Обновление от 19 ноября 2020:

Расширение: .sglh

Номер версии в ID: 266 (0266)

Malware-URL:

hxxx://qpao.top/files/penelop/***

hxxxs://api.2ip.ua/geo.json

Обновление от 23 ноября 2020:

Расширение: .lisp

Номер версии в ID: 267 (0267)

Обновление от 30 ноября 2020:

Расширение: .weui

Номер версии в ID: 268 (0268)

Результаты анализов: VT

Обновление от 4 декабря 2020:

Расширение: .nobu

Номер версии в ID: 269 (0269)

Malware-URL:

hxxx://vjsi.top/files/penelop/***

hxxxs://api.2ip.ua/geo.json

Результаты анализов: VT + IA Обновление от 9 декабря 2020:

Расширение: .igdm

Номер версии в ID: 270 (0270)

Обновление от 14 декабря 2020:

Расширение: .booa

Номер версии в ID: 271 (0271)

Результаты анализов: VT

Обновление от 18 декабря 2020:

Расширение: .omfl

Номер версии в ID: 272 (0272)

Обновление от 24 декабря 2020:

Расширение: .igal

Номер версии в ID: 273 (0273)

Результаты анализов: VT + VMR

Вариант от 3 января 2021:

Расширение: .qlkm

Номер версии в ID: 274 (0274)

Вариант от 11 января 2021:

Расширение: .coos

Номер версии в ID: 275 (0275)

Email: helpmanager@mail.ch, restoremanager@airmail.cc

Вариант от 18 января 2021:

Расширение: .wbxd

Номер версии в ID: 276 (0276)

Email: helpmanager@mail.ch, helpmanager@airmail.cc

Вариант от 27 января 2021:

Расширение: .pola

Номер версии в ID: 277 (0277)

Email: helpmanager@mail.ch, helpmanager@airmail.cc

Вариант от 1 февраля 2021 или раньше:

Расширение: .cosd

Номер версии в ID: 279 (0279):

Вариант от 3 февраля 2021:

Расширение: .plam

Номер версии в ID: 280 (0280):

Вариант от 11 февраля 2021:

Расширение: .ygkz

Номер версии в ID: 281 (0281):

Email: helpteam@mail.ch, helpmanager@airmail.cc

Вариант от 17 февраля 2021:

Расширение: .cadq

Номер версии в ID: 282 (0282):

Вариант от 23 февраля 2021:

Расширение: .tirp

Номер версии в ID: 283 (0283):

Результаты анализов: VT

Вариант от 28 февраля 2021:

Расширение: .ribd

Номер версии в ID: 284 (0284):

Результаты анализов: VT

Вариант от 10 марта 2021:

Расширение: .reig

Номер версии в ID: 285 (0285):

Результаты анализов: VT

Вариант от 18 марта 2021:

Расширение: .enfp

Номер версии в ID: 288 (0288):

Malware-URL:

hxxx://vnjt.top/files/cost/***

hxxx://yourpro.top/***

Результаты анализов: VT + VT Вариант от 24 марта 2021:

Расширение: .ekvf

Email: helpteam@mail.ch, helpmanager@airmail.cc

Номер версии в ID: 286 (0286):

Malware-URL:

hxxx://jfas.top/files/iner/***

hxxx://ciaociao.top/***

Результаты анализов:

VT + IA

Вариант от 30 марта - 3 апреля 2021:

Расширение: .ytbn, .fdcz

Номер версии в ID: 290 (0290)

Результаты анализов: VT / VT

Вариант от 4 апреля 2021:

Расширение: .urnb

Номер версии в ID: 292 (0292)

Результаты анализов: VT

Вариант от 9 апреля 2021:

Расширение: .lmas

Email: helpteam@mail.ch, helpmanager@airmail.cc

Номер версии в ID: 293 (0293)

Вариант от 14 апреля 2021:

Расширение: .wrui

Номер версии в ID: 294 (0294)

Результаты анализов: VT

Вариант от 5 мая 2021:

Расширение: .rejg

Номер версии в ID: 295 (0295)

Вариант от 8 мая 2021:

Расширение: .pcqq

Номер версии в ID: 296 (0296)

Вариант от 14 мая 2021:

Расширение: .igvm

Номер версии в ID: 297 (0297)

Вариант от 20 мая 2021:

Расширение: .nusm

Номер версии в ID: 298 (0298)

Результаты анализов:

VT +

VT +

VT

Вариант от 25 мая 2021: Расширение: .ehiz

Номер версии в ID: 299 (0299)

Вариант от 30 мая 2021:

Расширение: .paas

Номер версии в ID: 300 (0300)

Вариант от 3 июня 2021:

Расширение: .pahd

Номер версии в ID: 301 (0301)Результаты анализов: VT + AR

Вариант от 8 июня 2021:

Расширение: .mppq

Номер версии в ID: 302 (0302)

Вариант от 13 июня 2021:

Расширение: .qscx

Номер версии в ID: 303 (0303)

Вариант от 18 июня 2021:

Расширение: .sspq

Записка: __readme.txt

Email: helpteam@mail.ch, helpmanager@airmail.cc

Номер версии в ID: 304 (0304)

Вариант от 18 июня 2021:

Расширение: .iqll

Записка: _readme.txt

Email: helpteam@mail.ch, helpmanager@airmail.cc

Номер версии в ID: 305 (0305)

Вариант от 24 июня 2021:

Расширение: .ddsg

Malware-URL: hxxx://securebiz.org/files/iner/***

Номер версии в ID: 306 (0306)

Смотрите весь список расширений и версий на странице HOT-STOP >>>

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Хронология STOP Ransomware с использованием расширений и записок:

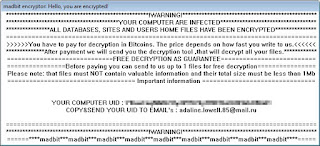

.STOP - декабрь 2017, февраль 2018 -- !!!YourDataRestore!!!.txt

.SUSPENDED - февраль 2018 -- !!!RestoreProcess!!!.txt

.WAITING - апрель 2018 -- !!!INFO_RESTORE!!!.txt

.PAUSA - май 2018 -- !!RESTORE!!!.txt

.CONTACTUS - май 2018 -- !!!!RESTORE_FILES!!!.txt

.DATASTOP - июль 2018 -- !!!DATA_RESTORE!!!.txt

.STOPDATA - июль 2018 -- !!!RESTORE_DATA!!!.txt

.KEYPASS - август 2018 -- !!!KEYPASS_DECRYPTION_INFO!!!.txt

.WHY - август 2018 -- !!!WHY_MY_FILES_NOT_OPEN!!!.txt

.SAVEfiles - сентябрь 2018 -- !!!SAVE_FILES_INFO!!!.txt

.DATAWAIT - (003) ноябрь 2018 -- !readme.txt - 🔓🔓

.INFOWAIT - (004) ноябрь 2018 -- !readme.txt - 🔓

.puma - (005) ноябрь 2018 -- !readme.txt - 🔓

.pumax - (005, 006) ноябрь 2018 -- !readme.txt - 🔓

.pumas - (008) ноябрь 2018 -- !readme.txt - 🔓

.shadow - (012, 013) декабрь 2018 -- !readme.txt - 🔓

.djvu - (013, 014) декабрь 2018 -- _openme.txt - 🔓

.djvuu - (016) декабрь 2018 -- _openme.txt - 🔓

.udjvu - (017) декабрь 2018 -- _openme.txt - 🔓

.uudjvu - (018) декабрь 2018 -- _openme.txt - 🔓

.djvuq - (019) декабрь 2018 -- _openme.txt - 🔓

.djvus - (020) декабрь 2018 -- _openme.txt - 🔓?

.djvur - (021) январь 2019 -- _openme.txt - 🔓

.djvut - (022) январь 2019 -- _openme.txt - 🔓

.pdff - (023) январь 2019 -- _openme.txt - 🔓

.tro - (023) январь 2019 -- _openme.txt - 🔓

.tfude - (024) январь 2019 -- _openme.txt - 🔓

.tfudeq (025) январь 2019 -- _openme.txt - 🔓

.tfudet - (024, 026) январь 2019 -- _openme.txt - 🔓

.rumba (027) январь 2019 -- _openme.txt - 🔓

.adobe - (028) январь 2019 -- _openme.txt - 🔓

.adobee - (029) январь 2019 -- _openme.txt - 🔓

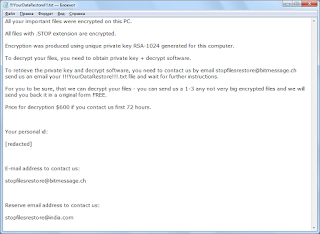

.blower - (030, 031, 032) февраль 2019 -- _readme.txt - 🔓

.promos - (033) февраль 2019 -- _readme.txt - 🔓

.promoz - (034) февраль 2019 -- _readme.txt - 🔓

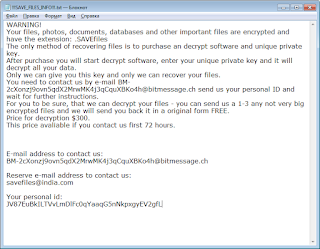

.promorad - (036) март 2019 -- _readme.txt - 🔓

.promock - (036) март 2019 -- _readme.txt - 🔓

.promok - (037) март 2019 -- _readme.txt - 🔓

.promoks - (038) март 2019 -- _readme.txt - 🔓?

.promorad2 - (039) март 2019 -- _readme.txt - 🔓

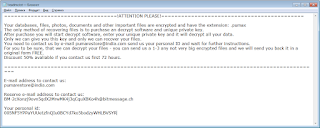

.kroput - (040) март 2019 -- _readme.txt - 🔓

.kroput1 - (041) март 2019 -- _readme.txt - 🔓

.pulsar1 - (041) март 2019 -- _readme.txt - 🔓

.kropun1 - (041) март 2019 -- _readme.txt - 🔓?

.charck - (044) март 2019 -- _readme.txt - 🔓

.klope - (045) март 2019 -- _readme.txt - 🔓

.kropun - (046, 047) март 2019 -- _readme.txt - 🔓

.charcl - (047) март 2019 -- _readme.txt - 🔓?

.doples - (049) март 2019 -- _readme.txt - 🔓

.luces - (050) март 2019 -- _readme.txt - 🔓

.luceq - (051) март 2019 -- _readme.txt - 🔓

.chech - (052) март 2019 -- _readme.txt - 🔓

.proden - (052) март 2019 -- _readme.txt - 🔓

.drume - (054) март 2019 -- _open_.txt - 🔓

.tronas - (056) март 2019 -- _open_.txt - 🔓

.trosak - (057) март 2019 -- _readme.txt - 🔓

.grovas - (058) март 2019 -- _readme.txt - 🔓

.grovat - (059) март 2019 -- _readme.txt - 🔓

.roland - (060) март 2019 -- _readme.txt - 🔓

.refols - (061) апрель 2019 -- _readme.txt - 🔓

.raldug - (062) апрель 2019 -- _readme.txt - 🔓

.etols - (064) апрель 2019 -- _readme.txt - 🔓

.guvara - (065) апрель 2019 -- _readme.txt - 🔓

.browec - (066) апрель 2019 -- _readme.txt - 🔓?

.norvas - (067, 068) апрель 2019 -- _readme.txt - 🔓

.moresa - (069) апрель 2019 -- _readme.txt - 🔓

.verasto - (070) апрель 2019 -- _readme.txt - 🔓

.hrosas - (071) апрель 2019 -- _readme.txt - 🔓

.kiratos - (072) апрель 2019 -- _readme.txt - 🔓?

.todarius - (073) апрель 2019 -- _readme.txt - 🔓?

.hofos - (074) апрель 2019 -- _readme.txt - 🔓?

.roldat - (075) апрель 2019 -- _readme.txt - 🔓

.dutan - (077) - май 2019 -- _readme.txt - 🔓

.sarut - (078) - май 2019 -- _readme.txt - 🔓

.fedasot - (079) - май 2019 -- _readme.txt - 🔓

.berost - (080) - май 2019 -- _readme.txt - 🔓

.forasom - (081) - май 2019 -- _readme.txt - 🔓

.fordan - (082) - май 2019 -- _readme.txt - 🔓

.codnat - (083) - май 2019 -- _readme.txt - 🔓

.codnat1 - (083) - май 2019 -- _readme.txt - 🔓

.bufas - (084) - май 2019 -- _readme.txt - 🔓

.dotmap (085) - май 2019 -- _readme.txt - 🔓

.radman (086) - май 2019 -- _readme.txt - 🔓

.ferosas (087) - май 2019 -- _readme.txt - 🔓

.rectot (088) - май 2019 -- _readme.txt - 🔓

.skymap (089) - май 2019 -- _readme.txt - 🔓

.mogera (090) - май 2019 -- _readme.txt - 🔓

.rezuc (091) - май 2019 -- _readme.txt - 🔓

.stone (092) - июнь 2019 -- _readme.txt - 🔓

.redmat (093) - июнь 2019 -- _readme.txt - 🔓

.lanset (094) - июнь 2019 -- _readme.txt - 🔓

.davda (095) - июнь 2019 -- _readme.txt - 🔓

.poret (096) - июнь 2019 -- _readme.txt - 🔓

.pidon (097) - июнь 2019 -- _readme.txt - 🔓

.heroset (098) - июнь 2019 -- _readme.txt - 🔓

.boston (099) - июнь 2019 -- _readme.txt - 🔓

.muslat (100) - июнь 2019 -- _readme.txt - 🔓

.gerosan (101) - июнь 2019 -- _readme.txt - 🔓

.vesad (102) - июнь 2019 -- _readme.txt - 🔓

.horon (103) - июнь 2019 -- _readme.txt - 🔓

.neras (104) - июнь 2019 -- _readme.txt - 🔓

.truke (105) - июнь 2019 -- _readme.txt - 🔓

.dalle (106) - июнь 2019 -- _readme.txt - 🔓

.lotep (107) - июнь 2019 -- _readme.txt - 🔓

.nusar (108) - июнь 2019 -- _readme.txt - 🔓

.litar (109) - июнь 2019 -- _readme.txt - 🔓

.besub (110) - июль 2019 -- _readme.txt - 🔓

.cezor (111) - июль 2019 -- _readme.txt - 🔓

.lokas (112) - июль 2019 -- _readme.txt - 🔓

.godes (113) - июль 2019 -- _readme.txt - 🔓

.budak (114) - июль 2019 -- _readme.txt - 🔓

.vusad (115) - июль 2019 -- _readme.txt - 🔓

.herad (116) - июль 2019 -- _readme.txt - 🔓

.berosuce (117) - июль 2019 -- _readme.txt - 🔓

.gehad (118) - июль 2019 -- _readme.txt - 🔓

.gusau (119) - июль 2019 -- _readme.txt - 🔓

.madek (120) - июль 2019 -- _readme.txt - 🔓

.darus (121) - июль 2019 -- _readme.txt - 🔓

.tocue (122) - июль 2019 -- _readme.txt - 🔓

.lapoi (123) - июль 2019 -- _readme.txt - 🔓

.todar (124) - июль 2019 -- _readme.txt - 🔓

.dodoc (125) - июль 2019 -- _readme.txt - 🔓

.bopador (126) - июль 2019 -- _readme.txt - 🔓

.novasof (127) - июль 2019 -- _readme.txt - 🔓

.ntuseg (128) - июль 2019 -- _readme.txt - 🔓

.ndarod (129) - июль 2019 -- _readme.txt - 🔓

.access (130) - июль 2019 -- _readme.txt - 🔓

.format (131) - июль 2019 -- _readme.txt - 🔓

.nelasod (132) - июль 2019 -- _readme.txt - 🔓

.mogranos (133) - июль 2019 -- _readme.txt - 🔓

.cosakos (134) - август 2019 -- _readme.txt - 🔓

.nvetud (135) - июль 2019 -- _readme.txt - 🔓

.lotej (135) - июль 2019 -- _readme.txt - 🔓

??? (136) - июль - август 2019 -- _readme.txt

.kovasoh (137) - август 2019 -- _readme.txt - 🔓

.prandel (138) - август 2019 -- _readme.txt - 🔓

.zatrov (139) - август 2019 -- _readme.txt - 🔓

.masok (140) - август 2019 -- _readme.txt - 🔓

.brusaf (141) - август 2019 -- _readme.txt - 🔓

.londec (141-142?) - август 2019 -- _readme.txt - 🔓

.krusop (143) - август 2019 -- _readme.txt - 🔓

.mtogas (144) - август 2019 -- _readme.txt - 🔓

.nasoh (145) - август 2019 -- _readme.txt - 🔓

.coharos (146) - август 2019 -- _readme.txt - 🔓?

.nacro (147) - август 2019 -- _readme.txt - 🔓

.pedro (148) - август 2019 -- _readme.txt - 🔓

.nuksus (149) - август 2019 -- _readme.txt - 🔓

.vesrato (150) - август 2019 -- _readme.txt - 🔓

.cetori (151) - август 2019 -- _readme.txt - 🔓

.masodas (151) - август 2019 -- _readme.txt - 🔓

.stare (153) - август 2019 -- _readme.txt - 🔓

.carote (154) - август 2019 -- _readme.txt - 🔓

.shariz (155) - август 2019 -- _readme.txt - 🔓

.gero (156) - август 2019 -- _readme.txt - 🔓 (can decrypt)

.hese (157) - август 2019 -- _readme.txt - 🔓 (can decrypt)

.xoza (158) - август 2019 -- _readme.txt - 🔒

.seto (159) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.peta (160) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.moka (161) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.meds (162) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.kvag (163) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.domn (164) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.karl (165) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.nesa (166) - сентябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.boot (167) - сентябрь 2019 -- _readme.txt - 🔒

.noos (168) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.kuub (169) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.mike (без номера) -- _readme.txt - подделка под STOP (см. статью Mike NotSTOP)

.reco (170) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.bora (171) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.leto (172) - октябрь 2019 -- _readme.txt - 🔒

.nols (173) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.werd (174) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.coot - (175) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.derp - (176) - октябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.nakw - (177) - октябрь 2019 -- _readme.txt - 🔒

.meka - (178) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.toec - (179) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.mosk - (180) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.lokf - (181) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.peet - (182) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.grod - (183) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.mbed - (184) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.kodg - (185) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.zobm - (186) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.rote - (187) - ноябрь 2019 -- _readme.txt - - 🔓 (can decrypt)

.msop - (188) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.hets - (189) - ноябрь 2019 -- _readme.txt - 🔓 (can decrypt)

.righ - (190) - декабрь 2019 -- _readme.txt - 🔓 (can decrypt)

.gesd - (191) - декабрь 2019 -- _readme.txt - 🔓

.merl - (192) - декабрь 2019 -- _readme.txt - 🔒

.mkos - (193) - декабрь 2019 -- _readme.txt - 🔓 (can decrypt)

.nbes (194) - декабрь 2019 -- _readme.txt - 🔓 (can decrypt)

.piny (195) - декабрь 2019 -- _readme.txt 🔒

.redl (196) - декабрь 2019 -- _readme.txt - 🔒

.kodc (197) - 17 января 2020 -- _readme.txt - 🔒

.nosu (197) - 18 января 2020 -- _readme.txt - 🔓 (can decrypt)

.kodc (198) - 21 января 2020 -- _readme.txt - 🔒

.reha (199) - 23 января 2020 -- _readme.txt - 🔓 (can decrypt)

.topi (200) - 23 января 2020 -- _readme.txt - 🔓 (can decrypt)

.npsg (201) - 29 января 2020 -- _readme.txt - 🔒

.btos (202) - 29 января 2020 -- _readme.txt - 🔒

.repp (203) - 31 января 2020 -- _readme.txt - 🔓 (can decrypt)

.alka (204) - 31 января 2020 -- _readme.txt - 🔓 (can decrypt)

.bboo (205) - 7 февраля 2020 -- _readme.txt - 🔒

.rooe (206) - 13 февраля 2020 -- _readme.txt - 🔒

.mmnn (207) - 17 февраля 2020 -- _readme.txt - 🔒

.ooss (208) - 17 февраля 2020 -- _readme.txt - 🔒

.mool (209) - 18 февраля 2020 -- _readme.txt - 🔒

.nppp (210) - 19 февраля 2020 -- _readme.txt - 🔓 (can decrypt)

.rezm (211) - 1 марта 2020 -- _readme.txt - 🔒

.lokd (212) - 6 марта 2020 -- _readme.txt - 🔒

.foop (213) - 8 марта 2020 -- _readme.txt - 🔒

.remk (214) - 15 марта 2020 -- _readme.txt - 🔓 (can decrypt)

.npsk (215) - 20 марта 2020 -- _readme.txt - 🔓 (can decrypt)

.opqz (216) - 26 марта 2020 -- _readme.txt - 🔓 (can decrypt)

.mado (217) - 30 марта 2020 -- _readme.txt - 🔓 (can decrypt)

.jope (218) - 5 апреля 2020 -- _readme.txt - 🔒

.mpaj (219) - 8 апреля 2020 -- _readme.txt - 🔒

.lalo (220) - 14 апреля 2020 -- _readme.txt - 🔒

.lezp - (221) - 21 апреля 2020 -- _readme.txt - 🔒

.qewe - (222) - 25 апреля 2020 -- _readme.txt - 🔒

.mpal (223) - 1 мая 2020 -- _readme.txt - 🔒

.sqpc (224) - 7 мая 2020 -- _readme.txt - 🔒

.mzlq (225) - 12 мая 2020 -- _readme.txt - 🔒

.koti (226) - 16 мая 2020 -- _readme.txt - 🔒

.covm - (227) - 21 мая 2020 -- _readme.txt - 🔓 (can decrypt)

.pezi - (228) - 27 мая 2020 -- _readme.txt - 🔒

.nlah (229) - 1 июня 2020 -- _readme.txt - 🔒

.kkll (230) - 5 июня 2020 -- _readme.txt - 🔒

.zwer (231) - 7 июня 2020 -- _readme.txt - 🔒

.nypd (232) - 11 июня 2020 -- _readme.txt - 🔒

.usam (233) - 15 июня 2020 -- _readme.txt - 🔓 (can decrypt)

.tabe (234) - 15 июня 2020 -- _readme.txt - 🔓 (can decrypt)

.vawe (235) - 17 июня 2020 -- _readme.txt - 🔓 (can decrypt)

.moba (236) - 23 июня 2020 -- _readme.txt - 🔒

.pykw (237) - 23 июня 2020 -- _readme.txt - 🔒

.zida (238) - 29 июня 2020 -- _readme.txt - 🔒

.maas (239) - 5 июля 2020 -- _readme.txt - 🔓 (can decrypt)

.repl (240) - 13 июля 2020 -- _readme.txt - 🔒

.kuus (241) - 17 июля 2020 -- _readme.txt - 🔒

.erif (242) - 23 июля 2020 -- _readme.txt - 🔒

.kook (243) - 28 июля 2020 -- _readme.txt - 🔒

.nile (244) - 2 августа 2020 -- _readme.txt - 🔓 (can decrypt)

.oonn (245) - 9 августа 2020 -- _readme.txt - 🔒

.vari (246) - 14 августа 2020 -- _readme.txt - 🔒

.boop (247) - 25 августа 2020 -- _readme.txt - 🔒

.geno (248) - 5 сентября 2020 -- _readme.txt - - 🔓 (can decrypt)

.kasp (249) - 6 сентября 2020 -- _readme.txt - 🔒 / 🔓 ?

.ogdo (250) - 10 сентября 2020 -- _readme.txt - 🔒

.npph (251) - 15 сентября 2020 -- _readme.txt - 🔒 .kolz (252) - 20 сентября 2020 -- _readme.txt - 🔒 .copa (253) - 20 сентября 2020 -- _readme.txt - 🔒

.lyli (254) - 30 сентября 2020 -- _readme.txt - 🔒

.moss (255) - 5 октября 2020 -- _readme.txt - 🔒

.foqe (256) - 5 октября 2020 -- _readme.txt - 🔒

.mmpa (257) - 15 октября 2020 -- _readme.txt - 🔒

.efji (258) - 18 октября 2020 -- _readme.txt - 🔒

.iiss (259) - 27 октября 2020 -- _readme.txt - 🔒

--- (260) - 28 октября 2020 -- _readme.txt - 🔒

.jdyi (261) - 29 октября 2020 -- _readme.txt - 🔒

.vpsh (262) - 4 ноября 2020 -- _readme.txt - 🔒

.agho (263) - 10 ноября 2020 -- _readme.txt - 🔒

.vvoa (264) - 13 ноября 2020 -- _readme.txt - 🔒

.epor (265) - 16 ноября 2020 -- _readme.txt - 🔒

.sglh (266) - 19 ноября 2020 -- _readme.txt - 🔒

.lisp (267) - 23 ноября 2020 -- _readme.txt - 🔒

.weui (268) - 30 ноября 2020 -- _readme.txt - 🔒

.nobu (269) - 4 декабря 2020 -- _readme.txt - 🔒

.igdm (270) - 9 декабря 2020 -- _readme.txt - 🔒

.booa (271) - 14 декабря 2020 -- _readme.txt - 🔒

.omfl (272) - 18 декабря 2020 -- _readme.txt - 🔒

.igal (273) - 24 декабря 2020 -- _readme.txt - 🔒

.qlkm (274) - 3 января 2021 -- _readme.txt - 🔒

.coos (275) - 11 января 2021 -- _readme.txt - 🔒

.wbxd (276) - 18 января 2021 -- _readme.txt - 🔒.pola (277) - 27 января 2021 -- _readme.txt - 🔒

--- (278) - * января 2021 -- _readme.txt - 🔒

.cosd (279) - 1 февраля 2021 -- _readme.txt - 🔒

.plam (280) - 3 февраля 2021 -- _readme.txt - 🔒

.ygkz (281) - 11 февраля 2021 -- _readme.txt - 🔒

.cadq (282) - 17 февраля 2021 -- _readme.txt - 🔒

.tirp (283) - 23 февраля 2021 -- _readme.txt - 🔒

.ribd (284) - 28 февраля 2021 -- _readme.txt - 🔒

.reig (285) - 10 марта 2021 -- _readme.txt - 🔒

.ekvf (286) - 24 марта 2021 -- _readme.txt - 🔒

* (287) - * марта 2021 -- _readme.txt - 🔒

.enfp (288) - 18 марта 2021 -- _readme.txt - 🔒

* (289) - * марта 2021 -- _readme.txt - 🔒

.ytbn (290) - 30 марта 2021 -- _readme.txt - 🔒

.fdcz (290) - 3 апреля 2021 -- _readme.txt - 🔒

.urnb (292) - 4 апреля 2021 -- _readme.txt - 🔒

.lmas (293) - 9 апреля 2021 -- _readme.txt - 🔒

.wrui (294) - 14 апреля 2021 -- _readme.txt - 🔒

.rejg (295) - 5 мая 2021 -- _readme.txt - 🔒

.pcqq (296) - 8 мая 2021 -- _readme.txt - 🔒

.igvm (297) - 14 мая 2021 -- _readme.txt - 🔒

.nusm (298) - 20 мая 2021 -- _readme.txt - 🔒

.ehiz (299) - 25 мая 2021 -- _readme.txt - 🔒

.paas (300) - 30 мая 2021 -- _readme.txt - 🔒

.pahd (301) - 3 июня 2021 -- _readme.txt - 🔒

.mppq (302) - 8 июня 2021 -- _readme.txt - 🔒

.qscx (303) - 13 июня 2021 -- _readme.txt - 🔒

.sspq (304) - 18 июня 2021 -- __readme.txt - 🔒

.iqll (305) - 18 июня 2021 -- _readme.txt - 🔒

.ddsg (306) - 24 июня 2021 -- _readme.txt - 🔒

Легенда:

🔒 - пока не получен ключ дешифрования

🔓 - дешифруются файлы, зашифрованные оффлайн-ключами; FAQ см. ниже.

🔓? - дешифровка под вопросом, исследуется, или нужен образец вредоноса

(060) - номер версии из записки, ничего не значит, нужен, чтобы не запутаться.

-----------------------------------------------

Эта страница перегружена, поэтому я приостанавливаю добавление новых вариантов.

Следите за новыми вариантами

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

В некоторых случаях файлы можно дешифровать!

➽ Составьте запрос в Dr.Web на пробную дешифровку:

- на русском языке, - на английском языке

После проверки вам сообщат подробности.

➽ Для медиафайлов можно воспользоваться способом,

описанным по ссылке disktuna.com/media-repair-small-repair-tool-for-mp3-and-wav-files-affected-by-stop-djvu/

В некоторых случаях файлы можно дешифровать!

➽ Составьте запрос в Dr.Web на пробную дешифровку:

- на русском языке, - на английском языке

После проверки вам сообщат подробности.

➽ Для медиафайлов можно воспользоваться способом,

описанным по ссылке disktuna.com/media-repair-small-repair-tool-for-mp3-and-wav-files-affected-by-stop-djvu/

***

1) Варианты c расширениями .DATAWAIT, .INFOWAIT и более ранние можно дешифровать в Dr.Web

2) Варианты с расширениями .puma, .pumax, .pumas можно дешифровать по ссылке >>

3) Варианты с расширениями .djvu, .djvuq, .djvur, .djvut, .djvuu, .udjvu, .pdff, .tro, .tfude, .tfudeq, .tfudet, rumba,

adobe, adobee, blower, promos, promoz и более новые можно дешифровать по ссылке >>

*

2)

3)

STOP Decrypter расшифрует только файлы, зашифрованные оффлайн-ключами. В окне программы видно загруженные ключи и поддерживаемые расширения.

Майкл собирает данные пострадавших, чтобы применить их в декриптере и расшифровать файлы. Я написал краткое руководство и перевел все ответы Майкла на русский язык (см. ссылку ниже).

1) Новый дешифровщик для файлов групп STOP и Puma (расширения .puma, .pumax, .pumas,

.DATAWAIT, .INFOWAIT и некоторые другие), если они зашифрованы оффлайн-ключом),

можно скачать по ссылке >> *

***

2) Новый дешифровщик для файлов группы Djvu (с расширениями от .djvu, до .shariz),

если они зашифрованы оффлайн-ключом, и для некоторых из группы Gero,

можно скачать по ссылке >>

Есть оффлайн-ключи для вариантов: .gero, .hese, .seto, .peta, .moka, .meds, .kvag,

.domn, .karl, .nesa, .noos, .kuub, .reco, .bora, .nols, .werd, .coot, .derp, .meka, .mosk,

Исключение — файлы с расширениями: .coharos, .boot, .leto, .nakw, .toec, .lokf

***

3) Новый сервис расшифровки старых версий группы Djvu позволяет расшифровать файлы

разных расширений (jpg. png, doc, pdf и др.). Здесь можно расшифровать файлы, которые

были зашифрованы с помощью онлайн-ключей.

Важное условие: наличие точной файловой пары (зашифрованный и оригинальный файлы).

***

4) Дополнительный способ восстановления некоторых медиа-файлов:

WAV, MP3, MP4, M4V, MOV, 3GP: disktuna.com/media_repair-file-repair-for-stop-djvu-mp3-mp4-3gp/

5) Способ восстановления файлов в архивах:

обычно повреждены первые 1-2 файла, остальные можно просто извлечь.

1) Новый дешифровщик для файлов групп STOP и Puma (расширения .puma, .pumax, .pumas,

.DATAWAIT, .INFOWAIT и некоторые другие), если они зашифрованы оффлайн-ключом),

можно скачать по ссылке >> *

***

2) Новый дешифровщик для файлов группы Djvu (с расширениями от .djvu, до .shariz),

если они зашифрованы оффлайн-ключом, и для некоторых из группы Gero,

можно скачать по ссылке >>

Есть оффлайн-ключи для вариантов: .gero, .hese, .seto, .peta, .moka, .meds, .kvag,

.domn, .karl, .nesa, .noos, .kuub, .reco, .bora, .nols, .werd, .coot, .derp, .meka, .mosk,

Исключение — файлы с расширениями: .coharos, .boot, .leto, .nakw, .toec, .lokf

***

3) Новый сервис расшифровки старых версий группы Djvu позволяет расшифровать файлы

разных расширений (jpg. png, doc, pdf и др.). Здесь можно расшифровать файлы, которые

были зашифрованы с помощью онлайн-ключей.

Важное условие: наличие точной файловой пары (зашифрованный и оригинальный файлы).

***

4) Дополнительный способ восстановления некоторых медиа-файлов:

WAV, MP3, MP4, M4V, MOV, 3GP: disktuna.com/media_repair-file-repair-for-stop-djvu-mp3-mp4-3gp/

5) Способ восстановления файлов в архивах:

обычно повреждены первые 1-2 файла, остальные можно просто извлечь.

***

Оффлайн ID говорит о том, что файлы зашифрованы с помощью оффлайн-ключа.

После обнаружения этого ключа специалисты по расшифровке добавят его в базу

дешифровщика и файлы можно будет расшифровать.

Онлайн ID генерируется C&C-сервером вымогателей для STOP-Djvu Ransomware, когда

он атакует ПК пострадавшего. Если он есть на ПК, то это означает, что C&C-сервер

вымогателей сгенерировал случайный набор ключей, которые использовались

для шифрования файлов. Восстановление таких зашифрованных файлов невозможно.

Шифрование с алгоритмом RSA, используемое в вариантах группы Gero, не позволяет

использовать пару файлов "зашифрованный + оригинальный" для обучения сервиса расшифровки. Этот

защищенный тип шифрования устойчив ко взлому и невозможно расшифровать файлы без закрытого ключа.

Даже суперкомпьютеру на вычисление такого ключа потребуется десятки тысяч лет.

***

***

Оффлайн ID говорит о том, что файлы зашифрованы с помощью оффлайн-ключа.

После обнаружения этого ключа специалисты по расшифровке добавят его в базу

дешифровщика и файлы можно будет расшифровать.

Онлайн ID генерируется C&C-сервером вымогателей для STOP-Djvu Ransomware, когда

он атакует ПК пострадавшего. Если он есть на ПК, то это означает, что C&C-сервер

вымогателей сгенерировал случайный набор ключей, которые использовались

для шифрования файлов. Восстановление таких зашифрованных файлов невозможно.

Шифрование с алгоритмом RSA, используемое в вариантах группы Gero, не позволяет

использовать пару файлов "зашифрованный + оригинальный" для обучения сервиса расшифровки. Этот

защищенный тип шифрования устойчив ко взлому и невозможно расшифровать файлы без закрытого ключа.

Даже суперкомпьютеру на вычисление такого ключа потребуется десятки тысяч лет.

***

Read to links:

Message + myTweet

ID Ransomware (ID as STOP)

Write-up, Topic of Support, General support topic

*

Read to links:

Message + myTweet

ID Ransomware (ID as STOP)

Write-up, Topic of Support, General support topic

*

Thanks:

Michael Gillespie, MalwareHunterTeam

Andrew Ivanov (article author), GrujaRS, S!Ri, Emmanuel_ADC-Soft

quietman7, Lawrence Abrams (BleepingComputer), pcrisk, Jirehlov

(to the victims from the support topic and to all who send me samples)

Thanks:

Michael Gillespie, MalwareHunterTeam

Andrew Ivanov (article author), GrujaRS, S!Ri, Emmanuel_ADC-Soft

quietman7, Lawrence Abrams (BleepingComputer), pcrisk, Jirehlov

(to the victims from the support topic and to all who send me samples)

Обнаружения:

DrWeb -> Trojan.Encoder.26314, Trojan.PWS.Banker1.28986, Trojan.Encoder.26995, Trojan.Encoder.26996, Trojan.DownLoader27.16110, Trojan.DownLoader27.20574, Trojan.PWS.Siggen2.9186, Trojan.Siggen8.5440, Trojan.PWS.Stealer.24943, Trojan.Faker.12, Trojan.Siggen8.16294, Trojan.Siggen8.16299, Trojan.MulDrop8.58033, Trojan.PWS.Stealer.24943, Trojan.Siggen8.20167, Trojan.Siggen8.20394, Trojan.Siggen8.21202, Trojan.Siggen8.23665, Trojan.Encoder.27776, Trojan.MulDrop8.58040, Trojan.DownLoader28.16

BitDefender -> Gen:Heur.Ransom.RTH.1, Trojan.Ransom.Stop.A, Trojan.GenericKD.31342714, Trojan.GenericKD.31369885, Trojan.GenericKD.31500621, Trojan.GenericKD.31514824, Trojan.GenericKD.31517950, Trojan.GenericKD.31534187, Trojan.GenericKD.31534080, Trojan.GenericKD.31575808, Trojan.GenericKD.31691360, Trojan.MulDrop8.58033, Trojan.MulDrop8.58040, Trojan.GenericKD.31787961, Trojan.GenericKD.31789478, Trojan.GenericKD.40765609, Trojan.GenericKD.40841043, Trojan.GenericKD.40878732, Trojan.GenericKD.40887380, Generic.Ransom.Stop.59BDDCFD, DeepScan:Generic.Zamg.8.*, DeepScan:Generic.Ransom.Stop.*, Gen:Variant.Trojan.Crypt.63, Trojan.GenericKD.31806757, Trojan.GenericKD.31809991, Trojan.GenericKD.31822410, Trojan.GenericKD.31823954, Trojan.GenericKD.31838431, Trojan.GenericKD.41139976, Trojan.GenericKD.41149918, Trojan.GenericKD.41197210, Gen:Variant.Ulise.35558, Gen:Heur.Titirez.1.F, Trojan.GenericKD.41257217, Trojan.GenericKD.41271436, Gen:Variant.Strictor.195347, Gen:Variant.Jaik.36875, Trojan.GenericKD.41638988, Trojan.GenericKD.41690750

Kaspersky -> Trojan.Win32.Scar.rmry, Trojan-PSW.Win32.Coins.nrc, Trojan-PSW.Win32.Coins.pek, Trojan.Win32.Scar.rsps, Trojan-PSW.Win32.Coins.qvc, Trojan-Banker.Win32.Jimmy.brm, Trojan.Win32.Agent.qwiwes, Trojan.Win32.Chapak.cyho, Trojan-Banker.Win32.Jimmy.czf

Malwarebytes -> Ransom.Chaicha, Trojan.MalPack, Trojan.Injector, Ransom.Salsa, Trojan.MalPack.GS.Generic

VBA32 -> TrojanRansom.Chaicha, BScope.TrojanPSW.Coins, BScope.Trojan.Chapak, BScope.Trojan.Tiggre, BScope.Trojan.Pushdo, BScope.Trojan.AntiAV, BScope.Backdoor.Mokes, Malware-Cryptor.Limpopo

ALYac -> Trojan.Ransom.Stop, Trojan.Fuerboos

Symantec -> Trojan.Gen.2, Ransom.Pots, Trojan.Gen.MBT

Tencent -> Win32.Trojan.Stop.*

Обнаружения:

DrWeb -> Trojan.Encoder.26314, Trojan.PWS.Banker1.28986, Trojan.Encoder.26995, Trojan.Encoder.26996, Trojan.DownLoader27.16110, Trojan.DownLoader27.20574, Trojan.PWS.Siggen2.9186, Trojan.Siggen8.5440, Trojan.PWS.Stealer.24943, Trojan.Faker.12, Trojan.Siggen8.16294, Trojan.Siggen8.16299, Trojan.MulDrop8.58033, Trojan.PWS.Stealer.24943, Trojan.Siggen8.20167, Trojan.Siggen8.20394, Trojan.Siggen8.21202, Trojan.Siggen8.23665, Trojan.Encoder.27776, Trojan.MulDrop8.58040, Trojan.DownLoader28.16

BitDefender -> Gen:Heur.Ransom.RTH.1, Trojan.Ransom.Stop.A, Trojan.GenericKD.31342714, Trojan.GenericKD.31369885, Trojan.GenericKD.31500621, Trojan.GenericKD.31514824, Trojan.GenericKD.31517950, Trojan.GenericKD.31534187, Trojan.GenericKD.31534080, Trojan.GenericKD.31575808, Trojan.GenericKD.31691360, Trojan.MulDrop8.58033, Trojan.MulDrop8.58040, Trojan.GenericKD.31787961, Trojan.GenericKD.31789478, Trojan.GenericKD.40765609, Trojan.GenericKD.40841043, Trojan.GenericKD.40878732, Trojan.GenericKD.40887380, Generic.Ransom.Stop.59BDDCFD, DeepScan:Generic.Zamg.8.*, DeepScan:Generic.Ransom.Stop.*, Gen:Variant.Trojan.Crypt.63, Trojan.GenericKD.31806757, Trojan.GenericKD.31809991, Trojan.GenericKD.31822410, Trojan.GenericKD.31823954, Trojan.GenericKD.31838431, Trojan.GenericKD.41139976, Trojan.GenericKD.41149918, Trojan.GenericKD.41197210, Gen:Variant.Ulise.35558, Gen:Heur.Titirez.1.F, Trojan.GenericKD.41257217, Trojan.GenericKD.41271436, Gen:Variant.Strictor.195347, Gen:Variant.Jaik.36875, Trojan.GenericKD.41638988, Trojan.GenericKD.41690750

Kaspersky -> Trojan.Win32.Scar.rmry, Trojan-PSW.Win32.Coins.nrc, Trojan-PSW.Win32.Coins.pek, Trojan.Win32.Scar.rsps, Trojan-PSW.Win32.Coins.qvc, Trojan-Banker.Win32.Jimmy.brm, Trojan.Win32.Agent.qwiwes, Trojan.Win32.Chapak.cyho, Trojan-Banker.Win32.Jimmy.czf

Malwarebytes -> Ransom.Chaicha, Trojan.MalPack, Trojan.Injector, Ransom.Salsa, Trojan.MalPack.GS.Generic

VBA32 -> TrojanRansom.Chaicha, BScope.TrojanPSW.Coins, BScope.Trojan.Chapak, BScope.Trojan.Tiggre, BScope.Trojan.Pushdo, BScope.Trojan.AntiAV, BScope.Backdoor.Mokes, Malware-Cryptor.Limpopo

ALYac -> Trojan.Ransom.Stop, Trojan.Fuerboos

Symantec -> Trojan.Gen.2, Ransom.Pots, Trojan.Gen.MBT

Tencent -> Win32.Trojan.Stop.*

© Amigo-A (Andrew Ivanov): All blog articles.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Andrew Ivanov (author) * *